ソーシャルエンジニアリングは、情報通信技術を使わず、人間の心理的な隙をついてパスワードなどの機密情報を不正に入手する手口です。電話での聞き出し、覗き見(ショルダーハッキング)、ゴミ箱あさり(トラッシング)などが挙げられます。ハッカーは巧みに信頼を得て情報を引き出すため、社員教育や情報管理ルールの徹底、多層防御などの対策が重要です。

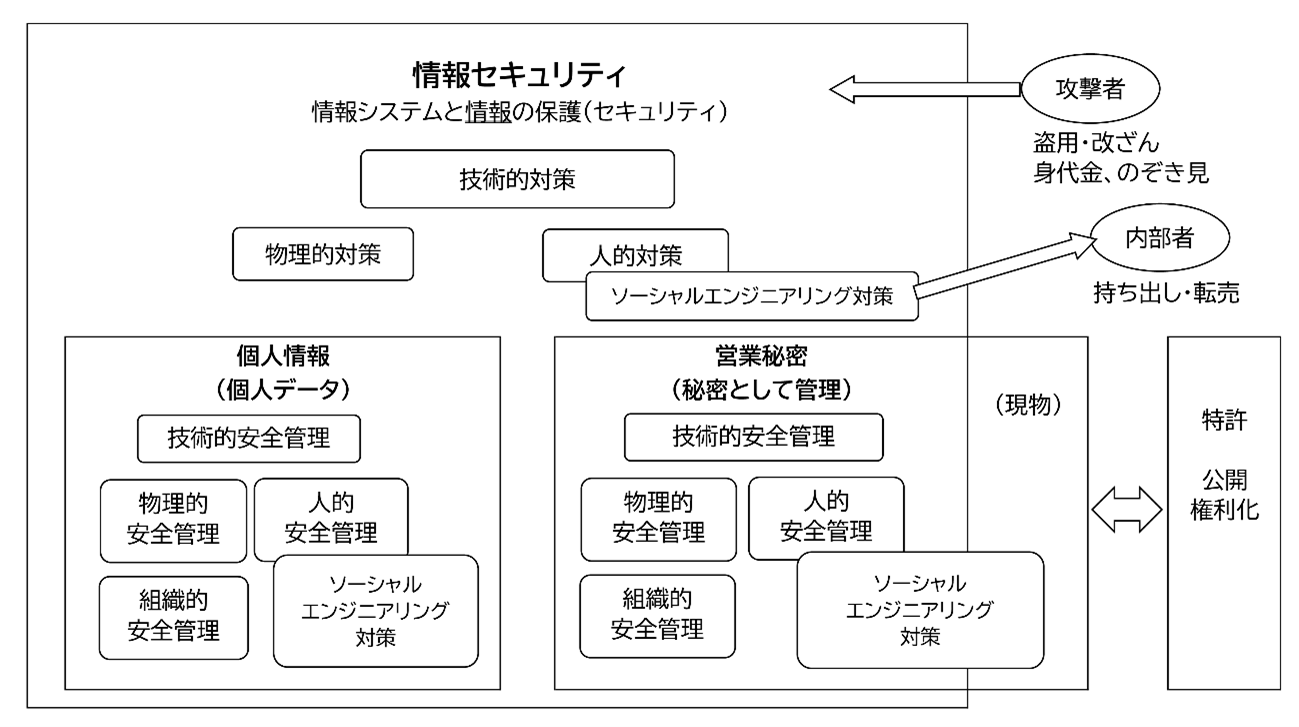

前回、ハッキングから会社を守る1 ~情報セキュリティ・個人情報保護法の課題~では、情報セキュリティの問題と、これに関する法規制について、説明しました。

実はこうしたセキュリティ関連の情報には、重要なものがひとつ抜けています。それがソーシャルエンジニアリングです。

このソーシャルエンジニアリングとはどのようなものでしょうか?

ソーシャルエンジニアリング

ここまで情報セキュリティに関する管理面、技術面での課題と対策を紹介しました。情報セキュリティに関する国のガイドラインや多くの書籍の内容もここまでしか触れられていません。

これで十分でしょうか?

実はハッカーが使う重要な手法に対する防衛が抜けているのです。

「ソーシャルエンジニアリング」です。

ソーシャルエンジニアリングとは、ネットワークに侵入するために必要なパスワードなどの情報を「インターネットなどの情報通信技術を使わずに入手する方法」です。

ハッカーも全く情報がなければ、パスワードのクラックには総当たり攻撃をしなければなりません。

例えば、8桁のパスワード 英数字(大文字・小文字)+記号 の場合、1桁の組み合わせは120種類、8桁を総当たり攻撃でクラックするには

仮に1回の試行時間0.001秒としても

試行回数=1208=4.3×1016 回

全ての試行が完了するまでの期間は130万年かかり、事実上総当たり攻撃ではクラックはできません。

ところがパスワードが「password」+4桁の数字という情報があれば、

試行回数=104=10,000 回

全ての試行が完了するまでの期間は100秒となり、すぐにクラックできてしまいます。

そこでハッカーは様々な手法を使い、このパスワードは「password」+4桁の数字という情報を聞き出します。これがソーシャルエンジニアリングです。

ソーシャルエンジニアリングの手法とその対策

① 電話でパスワードを聞き出す

電話を利用したソーシャルエンジニアリングは、対面しないためターゲットに近づいて情報を入手しやすいのが特徴で、昔からある代表的な方法です。

何らかの方法でそのターゲットとなるサービス等のユーザー名を入手したら、その利用者のふりをして、ネットワークの管理者に電話をかけ、パスワードを聞き出したり、パスワードの変更を依頼したりします。

また、逆に管理者になりすまして、直接利用者にパスワードを確認するといったことも行えます。

② 覗き見する(ショルダーハッキング)

肩越しに覗くことから、ショルダー(shoulder=肩)ハッキングとも呼ばれる方法です。パスワードなどの重要な情報を入力しているところをさりげなく覗き見します。

【具体的な対策】

たとえオフィス内などの普段の慣れた場所であっても、クレジットカードの番号やパスワードなど、キーボードで重要な情報を入力する際には周りに注意することが重要です。

③ ゴミ箱をあさる(トラッシング)

重要な情報をゴミ箱に捨てたりしていませんか? 外部からネットワークに侵入する際に、事前の情報収集として行われることが多いのがトラッシングです。

不正アクセスの対象として狙ったネットワークに侵入するために、ごみ箱に捨てられた資料(紙や記憶媒体)から、サーバーやルータなどの設定情報、ネットワーク構成図、IPアドレスの一覧、ユーザー名やパスワードといった情報を探し出します。

ソーシャルエンジニアリングの事例

1978年ある企業のバックアップシステムの開発を担当していたスタンリー・リフキンは、「銀行から企業への送金通知手順を知りたい」とセキュリティ・パシフィック・ナショナル銀行の特別顧客用送金室に入りました。壁には行員がその日に受け取ったセキュリティ・コードがいくつも紙に書いてありました。

彼はセキュリティ・コードを記憶し部屋を出ました。彼は公衆電話から銀行の国際部マイク・ハンセンになりすまし、スイスの銀行に1,020万ドル振り込むように指示しました。彼は電話1本で1,020万ドルを手に入れたのです。

ソーシャルエンジニアリングを駆使するハッカーたちは決して「あなたのパスワードを教えてください」といった質問はしません。

情報の核心に近づくために、部署名、電話番号、担当者名などを違った人たちから順に聞き出します。パスワードを聞かなくても、ペットや子供の名前や分かれば、クラッキングはできるのです。

シャドーIT・BYODの問題

無料のサービスが充実したため、社員が独自にITツールをインストールするシャドーITの問題があります。これらの無料ツールにはセキュリティ上脆弱な点があるものもあり、そこが侵入者のきっかけとなる可能性があります。

あるいは個人でGmailやグーグルクロームを使用している場合、会社のメールをGmailに転送して出先でも見られるようにすることもあります。同様に個人で使用しているノートPCを会社のサーバーにもアクセスできるようにすれば、外出先でも仕事ができます。テレワークの普及とともにこうしたBYOD(Bring Your Own Device)も広まっています。

一方、個人のスマートフォンやPCの使用は外出先での紛失・盗難のリスクが高いです。あるいは個人のスマートフォンやPCにインストールしたITツールやゲームソフトが侵入者のきっかけになることもあります。実はハッカーが侵入を試みるソフトの中でゲームソフトはとても多いのです。

企業が行うべき対策

対策

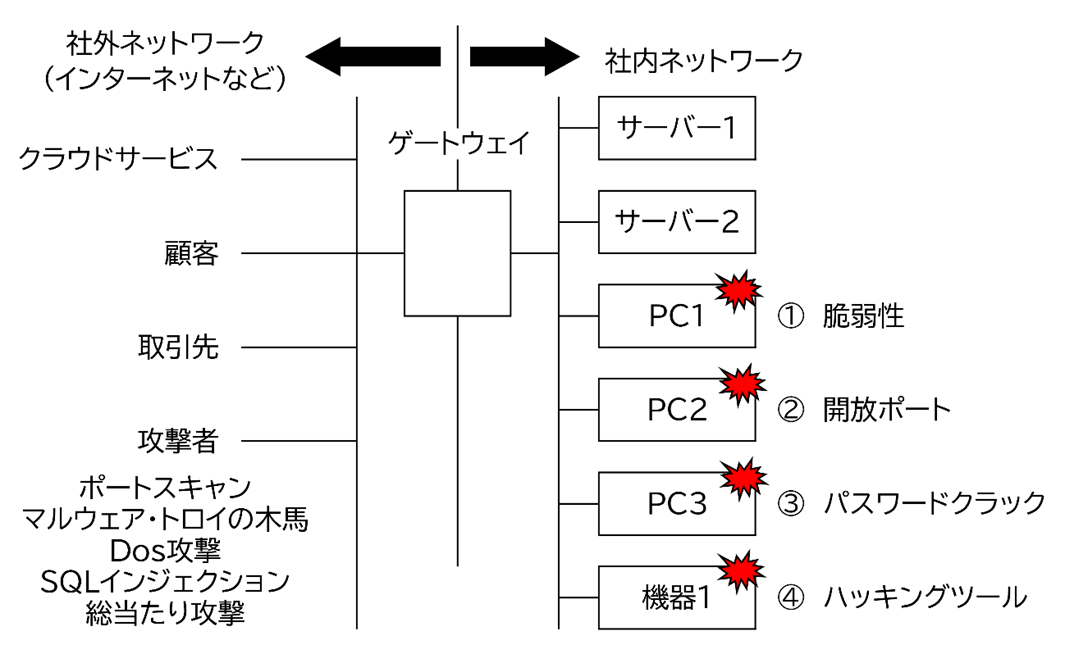

システムが攻撃を受けるポイント

システムが攻撃を受けるポイントは主に以下が挙げられます。

- システムの脆弱性

- ゲートウェイ

- エンドポイント

- クラウドサービス

① システムの脆弱性

基本的にはどのシステムにもバグがあり、その脆弱性が攻撃されます。バグの修正パッチが配布されたら直ちにインストールするようにします。また、サポートが切れた製品は使用しないようにします。

② ゲートウェイ

インターネットの入り口のゲートウェイにはファイアウォールが設置され、不正アクセスを防御しています。それでも通常のメールを装って侵入するメールは防げないため、ITベンダーから提供されている迷惑メール対策やURLフィルタリング、WEBフィルタリングなども活用します。

③ エンドポイント

パソコンなどの端末機器のセキュリティです。例えば紛失や盗難に備えてデータの暗号化を行います。万が一、紛失した場合は遠隔でその端末を使用禁止にする遠隔管理を行います。そのために全社員のIT端末の登録とユーザー名、パスワードの管理が必要です。

なおネットワーク機器などのパスワードの初期設定が”admin”や”password”になっている場合は必ず変更します。各機器の初期設定がどんなパスワードになっているか一覧は、闇サイト(ダークウェブ)で容易に入手が可能です。

また社員が業務上必要のないデータにアクセスしないようにアクセス権を管理したり、自宅でマルウェアに感染したファイルを会社のPCにUSB接続しても感染しないようにウイルス検出を行ってからデータを移行するなども重要です。

④ クラウドサービス

利用するクラウドサービスについてもhttpsのような通信の暗号化を行い、自宅のWiFiもWPAやWPA2のような暗号化を行います。

教育とルール

標的型攻撃メールを防御するには、標的型攻撃メールと正常なメールの違いを教育する必要があります。標的型攻撃メールを受けた時の対応策を学習します。

情報サービスのユーザーIDとパスワード管理のルール化を行います。個人に任せると容易に突破されるパスワードを使用することが多いので、管理方法はルール化し、定期的な確認を行います。

シングルサインオン(SSO)の導入を検討しても良いでしょう。「シングルサインオン(Single Sign-On)」は、「シングル 」と「サインオン」を組み合わせた造語で1度システム利用開始のユーザー認証 (ログイン) を行うと、複数のシステムを利用開始する際に、都度認証を行う必要がない仕組みのことです。

また、1度の認証で、以後その認証に紐づけられている複数のシステムやアプリ・サービスにも、追加の認証なしで利用できる製品・システム・ツールも意味します。

良いパスワードと悪いパスワードの例を以下に挙げます。

良いパスワード

- 8桁以上

- 英数字、特殊文字を混ぜる

- 容易に推測されない

悪いパスワード

- 8桁未満

- 英字のみ、数字のみ

- 関連情報から作成(名前、電話番号、誕生日など)

ユーザーIDもパスワードと同じように以下のようなものは避けます。

- 単純な文字列 11111, 12345, abcdeなど

- キーボード配列の1列 qwerty, asdfg, zxcvb

- 使いまわしのIDとパスワード

- 共有パスワード

- 紙やファイルに保存したパスワード

パスワードは「暗証番号」ではありません。

コンピューターによる総当たり攻撃が行われる今日では、必要な文字や記号まで入れたパスワードはもう暗記はできません。本人が記憶した暗証番号を入力するのは過去の話です。

パスワードはシステムにログインするための「電子鍵」なのです。そして記憶できないことを前提として、パスワードの管理方法を自社で決めなければなりません。当然ソーシャルエンジニアリングの攻撃を考慮しておきます。

ただし、セキュリティの条件を全部満たそうとすると業務は極めて非効率になってしまいます。業務の効率性、社員の利便性を考慮して、漏洩リスクとのバランスをとることが大切です。

そしてパスワードを作成する際には、総当たり攻撃を受けても「クラッキングされるまで何年も時間がかかるようなものでなければならない」を念頭に置きます。

ケビン・ミトニックのアドバイス「泥棒に入られたくなかったら、侵入方法を泥棒に聞く」

ハッカーたちの座右の銘に「我々に見つけられないセキュリティの穴はない」というものがあります。

世界的に著名なハッカー ケビン・ミトニックは、セキュリティについて以下のようにアドバイスしています。

① パスワード

- パスワードは、英数字、かつ大文字と小文字が混在し、記号を含めたランダムなものにすること(数字4桁であれば、10,000回の試行で見つけられる。)

- 記憶するのは困難なので、記憶以外の手段を用意する、そして他人に見られないように管理する

- 固定パスワードは限界があるため、コード生成装置など認証デバイスや生体認証と組み合わせる

- 管理者がPCを保全する際はブラウザのパスワード保存機能をオフにする(そうしないと誰でも管理者ログインが可能になる)

② PC・サーバー

- 悪意ある者がサーバーやPCに「キーロガー」のようなハッキングツールやハッキングソフトをインストールできないようにUSBポートは機能停止が望ましい

- ハッキングツールが仕掛けられていないか定期的にチェックする

- 許可されたソフトウェアのみインストールする

- 許可されたソフトウェアのリストをつくり、定期的にチェックする

- ソフトウェアが改造されていないかもチェックする

- アプリケーションでなくインストーラーに脆弱性があることもあるので、インストールが完了したら除去する

- 日常はユーザー権限で使用する(管理者権限では悪意ある者が有害なプログラムを簡単にインストールできてしまう。また業務時間内は対話型ログインを制限する)

- 外部から接続されるシステムでWinVCNやTightVCN、DameWareなどの遠隔制御ソフトウェアがないか調べる(これらのソフトは攻撃者に悪用されるとシステムを監視されたり、制御したりしてしまう)

- ウィンドウズ・ターミナル・サービスやシトリックス・メタフレーム経由のログインには注意する(これらは遠隔制御プログラムより検知される確率が低いため多くの攻撃に使用されている)

- SQLインジェクション攻撃から守るために、SQLサーバーはシステム・アカウントとは別のアカウント上で稼働させる

- プログラムを開発する時は動的SQLクエリが生成されないようにする

- SQLクエリの実行は必ずストアド・プロシージャーを使い、不必要なタスクが実施されるのを防ぐ

③ ネットワーク

- いつかゼロデイ攻撃を受けるという前提で、ネットワークは「多層防御」にする

- 外部からアクセスされるシステム(ウェブサーバーやメールサーバーやDNSなど)は機密情報を扱う社内システムと分離する

- 1人1アカウントとする(1台のPCとアカウントを複数のユーザーで使用すれば、情報漏洩が起きても犯人が特定できない)

- 出先の社員が使用するノートPCも社内のシステムにアクセスするにはパスワードの認証を入れる(パスワードのかかっていない接続ポートは、たとえ短時間でもハッカーにとっても開いた玄関と同じである)

- 不正使用されないように未使用の機器はすべて停止し、未使用のネットワーク用ジャックはすべて停止する

- 無線・有線インターネットなど外部からの接続を受け入れているシステムはログイン/ログアウトに対する監視体制を構築する

- ネットワーク上で開いているポートは外部への通信を行うポートのみとしそれ以外の開放ポートは閉じる

- ネットワーク内部から外部への通信も厳格な管理基準を設け定期的にログの精査を行う

- 「デフォルト パスワード一覧」でグーグル検索すると、各メーカーの機器の出荷時のアカウントとパスワードが分かるため、出荷時の状態で使用することは避ける(ハッカーに対し玄関を開けているようなもの)

- パスワードの変更だけでなくアカウント名も変更する

④ インターネット

- Whoisで検索すればそのドメインに関する情報が入手できるため、Whoisの情報は非公開にする

- ドメインの逆引きをさせないためにわかりやすいドメイン名はつけない

⑤ データ

- 重要なファイルはファイル自体にパスワードをかける

- バックアップデータ(ハードディスク)も同様に暗号化する(PGPディスクを使えば容易に暗号化仮想ディスクを構築できる)

- アクセス権のない人間がバックアップにアクセスできないようにIDとパスワードで保護する

⑥電子メール

- 知っている人や顧客からのメールでも添付ファイルは開かない(やむを得ず開く場合もマクロは有効にしない)

- メール本文にURLがある場合、安全なドメインであることを確認してから開く

⑦ 侵入者

- 外来者は受付で記帳しバッジやカードをつけて誰が見ても外来者と分かるようにする

- 見たことのない人がいる場合、社員が必ず声をかける

- 社員に内部情報を粗略に扱うことの危険性を教育する(ソーシャル・エンジニアは人畜無害な情報を足掛かりに重要な情報にたどり着く。サーバーのパスワードは答えなくても契約しているサーバー名を教えたりしないだろうか)

- 社員や顧客を装って聞かれた場合、どのように対応するのか手順を決めておく

- 本物の顧客から問い合わせが来ている場合、失礼にならないように十分に配慮する

⑧ 教育

- ウイルスについての最新情報を入手し従業員に教育する

- 席を離れる時は自分のコンピューターはロックする

- スクリーンセーバーにパスワードをかける(これらは就業規則等に入れておく)

- 自ら退職の意思を表示した社員、また会社が解雇する社員は、重要な情報にアクセスできないようにする

情報漏洩を前提とする

このように完全なセキュリティは存在せず、情報漏洩やハッキングの可能性はいつでもあります。そこでいつか起きるという前提で「情報セキュリティ事故」が起きた時の対策を立てておく必要があります。

対策を考える場合、情報漏洩やマルウェア感染が確認された場合と、マルウェア感染の疑いがあるが確証がない場合の2種類を考えます。

前者はBCPに準じて、社内の報告、対処、場合によっては顧客への報告を行います。

後者は疑わしい場合の報告のルールを決めておかないとうやむやになってしまい、マルウェア感染を長期間放置する恐れもあります。

それを防ぐために、誰に報告し、どのように対処し、安全を確認するのか決めておきます。特に情報システム管理の専任者がいない中小企業では、担当者不在が原因となって放置されることがあります。

参考文献

「ハッカーズ」ケビン・ミトニック、ウィリアム・サイモン 著 インプレスジャパン

「欺術」ケビン・ミトニック、ウィリアム・サイモン 著 ソフトバンク・パブリッシング

「実務に役立つ改正個人情報保護法速攻対応」 (株)シーピーデザインコンサルティング著 学研

「機密情報の保護と情報セキュリティ」畠中伸敏 著 日科技連

「社長のための情報セキュリティ」日経BPコンサルティング情報セキュリティ研究会 著 日経BPコンサルティング

「サイバー攻撃からあなたの会社を守る方法」藤原礼征 著 中経出版

この記事を書いた人

本コラムは「未来戦略ワークショップ」のテキストから作成しました。

経営コラム ものづくりの未来と経営

経営コラム「ものづくりの未来と経営」は、技術革新や経営、社会の変革などのテーマを掘り下げ、ニュースからは見えない本質と変化を深堀したコラムです。「未来戦略ワークショップ」のテキストから作成しています。過去のコラムについてはこちらをご参照ください。

以下から登録いただくと経営コラムの更新のメルマガをお送りします。(ご登録いただいたメールアドレスはメルマガ以外には使用しません。)

経営コラム【製造業の値上げ交渉】【製造業の原価計算と見積】【現場で役立つ原価のはなし】の過去記事は、下記リンクからご参照いただけます。

弊社の書籍

「中小製造業の『原価計算と値上げ交渉への疑問』にすべて答えます!」

原価計算の基礎から、原材料、人件費の上昇の値上げ計算、値上げ交渉についてわかりやすく解説しました。

「中小製造業の『製造原価と見積価格への疑問』にすべて答えます!」

製品別の原価計算や見積金額など製造業の経営者や管理者が感じる「現場のお金」の疑問についてわかりやすく解説した本です。

書籍「中小企業・小規模企業のための個別製造原価の手引書」【基礎編】【実践編】

経営コラム「原価計算と見積の基礎」を書籍化、中小企業が自ら原価を計算する時の手引書として分かりやすく解説しました。

【基礎編】アワーレートや間接費、販管費の計算など原価計算の基本

【実践編】具体的なモデルでロットの違い、多台持ちなど実務で起きる原価の違いや損失を解説

月額5,000円で使える原価計算システム「利益まっくす」

中小企業が簡単に使える低価格の原価計算システムです。

利益まっくすの詳細は以下からお願いします。詳しい資料を無料でお送りします。

コメント