近年、サプライチェーンを狙ったサイバー攻撃や内部犯行による情報漏洩が多発。企業は機密性、完全性、可用性を軸に、技術・物理・人的対策の組み合わせが重要です。関連法規(サイバーセキュリティ基本法、特定電子メール法、不正アクセス禁止法、個人情報保護法、不正競争防止法)への対応も不可欠です。

頻発するセキュリティ事故

2022年3月1日トヨタ自動車は国内14工場の生産を停止しました。

原因は仕入れ先の小島プレス工業のサーバーがウイルスに感染したため部品供給のめどが立たなかったからです。

子会社の脆弱なセキュリティが発端

発端は小島プレス工業の子会社が外部との通信に使用していた機器にセキュリティ上の脆弱性があったことです。

2月27日にそこからウイルス(ランサムウェア)が侵入しました。

その結果、小島プレス工業の約500台のサーバーのうち、受発注や電子カンバンに係るサーバーまでが感染しました。トヨタも100人態勢で支援に乗り出しましたが、28日中には復旧のめどは立ちませんでした。トヨタは週明け3月1日の生産ラインを停止することを決定しました。

たった1台の機器の脆弱性のためトヨタの受けた損害は数億円にもなりました。

数億円に達したトヨタの損害

3月2日の午後、小島プレス本社に一人の作業服の男性がいました。トヨタの社長 豊田章男氏でした。トヨタがこの事態をどれほど重く見ていたかがわかります。トヨタのサプライチェーンは6万社もあります。そのうち1社でもセキュリティが破られればどうなってしまうのか、今回の事件は示しました。

今では企業と多数の取引先がネットワークで結ばれ、リアルタイムで情報をやり取りしています。これにより生産の効率は上がり、発注の無駄も減りました。一方それと引き換えに、一旦ネットワークに問題が起きれば、サプライチェーン全体に影響が及ぶようになったのです。

内部による情報漏洩

ただし情報漏洩事件に限れば、外部からの不正な侵入よりも内部の者による漏洩の方が多いのです。

理由のひとつは、通信販売が発達したためです。顧客名簿の価値が高まり、社内の顧客名簿を名簿業者に売れば多額のお金が入るようになりました。

もうひとつの理由は、設計図面など技術情報が電子化されたことです。膨大な図面や技術情報もUSBひとつで簡単に持ち出せるようになりました。

ベネッセの顧客情報流出事件

2014年7月「進研ゼミ」や「こどもちゃれんじ」を運営するベネッセコーポレーションで顧客情報が流出しました。

2014年6月ベネッセコーポレーション(以降、ベネッセ)の複数の顧客に身に覚えのない企業からDMが送られてきました。顧客は個人情報が漏洩したのではないかと思いベネッセに相次いで問い合わせしました。ベネッセで調査した結果、合計3504万件の顧客情報が漏洩したことが判明しました。同社は6月30日、警察に顧客情報漏洩の疑いがあることを報告しました。

名簿が数百万円で売却

調査の結果、同社がデータベースの運用や保守管理を委託していたシンフォームの39歳のシステムエンジニアが顧客情報を持ち出したことが判明、7月17日警察に逮捕されました。彼は派遣会社からシンフォームに派遣され、ベネッセのデータベースの管理を行っていました。そのため顧客情報に容易にアクセスができました。警察の調べに対して「金がなくて生活に困っていたため、名簿業者に売却した。売却の総額は数百万円になった」と供述しました。

失った100億円と90万人の顧客

委託先の派遣社員が数百万円のお金欲しさに起こした個人情報の流出は、ベネッセ100億円以上の損失をもたらしました。この事件が原因で同社は90万人以上の顧客と社会的な信頼も失いました。

一方、昔から企業が所有する技術やノウハウを盗み出す産業スパイはありました。今はUSB 1個で大量の設計情報も持ち出せるため、漏洩リスクは高くなっています。

ヤマザキマザックで設計情報が漏洩

2012年3月27日、愛知県警はヤマザキマザックのサーバーから設計情報を漏洩させたとして、同社社員で中国籍の唐博容疑者を逮捕しました。一方、唐容疑者は容疑を否認しています。

アクセス権のない設計情報を大量に複製

唐容疑者は約10年前に来日し日本の大学を卒業後、正社員としてヤマザキマザックに入社しました。事件当時は販売部営業係に所属し、社内の営業部員へ工作機械の説明する業務を行っていました。唐容疑者は設計情報へのアクセス権はありませんでした。

ところが1月から3月にかけ、唐容疑者は相当数の工作機械の図面を私物のハードディスクに複製していました。おそらく何らかの不正な方法でアクセス権を取得したとみられます。そして3月12日に「中国に住む父親の体調が悪い」として退職を申し出ました。しかし大量のデータをダウンロードしているのを見た同僚が不審に思ったことで事件が発覚しました。

いたずらから始まった連邦裁判所への不正侵入

アメリカのコンピューター好きなティーンエイジャーの2人、マットとコスタは、電話システムのハッキング「フリーキング」でハッキングの技能を高めていました。

そんな二人はある晩、携帯電話会社の中継局に出かけ、ゴミ箱漁りをしていました。そこでゴミ箱から「すべての中継局と電子認識ナンバー(ESN)」を書いたメモを見つけました。このデータを使い、自分の携帯電話に特別なファームウェアを入れるとどこでも無料で電話をかけることができるようになりました。(当時インターネットの接続はLANでなくモデム経由のダイヤルアップ接続でした。)

連邦裁判所のコンピューターに侵入

2人は無料となった通信を使い、ウォー・ダイヤラーを行ってコンピューターに手当たり次第に電話をかけさせました。そこで偶然、連邦地方裁判所のモデムの番号を見つけました。連邦地方裁判所のコンピューターのユーザー名はpublic、パスワードもpublic、あまりにも単純でした。

2人はこの連邦地方裁判所のコンピューターを経由して、このコンピューターが使用しているOSメーカー(仮にA社)のコンピューターにトロイの木馬を送りました。そして、そこに接続されている多くのコンピューターの情報を引き出すことに成功しました。その中にボーイングのコンピューターのログイン情報がありました。

オープンになっていたボーイングのネットワーク

ある日、マットとコスタがボーイングのネットワークに侵入した時、彼らの前にUNIXのshellが現れました。どうやらボーイングの社員がそれまでサーバーにアクセスしていたコンピューターをログアウトせずに放置したようです。難なくファイアウォールを突破した2人はボーイングのネットワーク内を自由に行き来しました。

セキュリティ研修中にハッカーの侵入を発見

その頃ボーイングのコンピューターセキュリティの専門家ドン・ボーリングは、ボーイングの社員と連邦法執行官らに情報セキュリティの研修を行っていました。

研修中、ドンは情報システム担当者から、何者かがパスワードをクラックした痕跡があるという報告を受けました。マットとコスタの仕業です。ハッキングの痕跡を印刷するとユーザー名の多くが判事(judge)という文字で始まっていました。

青ざめる判事、逮捕される2人

ドン・ボーリングは研修に参加していた法執行官に向かってユーザー名のリストを見せました。ユーザー名は、連邦地方裁判所の判事のコンピューターでした。こうして連邦地方裁判所へのハッキングが判明し、法執行官たちの顔は真っ青になりました。

その結果、FBIはマットとコスタの電話番号を逆探知しました。そして所在を突き止め、2人を逮捕しました。

誰が攻撃者するのか?

攻撃者のタイプ

コンピューターに不正に侵入するハッカーは、全員が犯罪目的ではありません。このハッカーは以下の3つに分類されます。

- 政治的、経済的な利益を求める 例 ランサムウェア

- 個人の利益のためにデータを盗用 例 顧客名簿の販売

- 愉快犯 例 マットとコスタ

①の政治的、経済的な利益のために行われるのは、特定の国や企業へのサイバー攻撃や身代金目的の攻撃です。

②は個人の利益のためのデータの盗用や販売です。内部の者の犯行が多数を占めます。

企業の持つ顧客リストは高い価値があります。ベネッセコーポレーションから流出した顧客リストは複数の名簿事業者が購入し、その名簿はある通信教育の企業が購入していました。こうして犯人は数百万円の利益を得たのです。

③の愉快犯は、マットとコスタのように自らのハッキング能力を磨くために行うものです。

侵入が困難なシステムほど彼らは侵入を試みます。侵入すること自体が目的なので、苦労は厭いません。むしろ侵入が困難なほど挑戦意欲が掻き立てられます。

サイバー空間固有の犯罪

企業や個人から情報や企業秘密のような価値のあるものを盗み出す窃盗や強盗は、サイバー空間以外の現実世界にもいます。ただし現実世界にはサイバー空間のような③はいません。会社や住宅に侵入して何も盗ってこなければ、リスクを冒す価値がないからです。

しかしサイバー空間のハッカーたちは「自分の技術を試すため」侵入自体が目的です。

しかし何もしなくても、重要な情報がある部屋をハッカーが自由に出入りする状態は安全とはとても言い難いのです。

攻撃手段

では攻撃者はどのような攻撃手段を取るのでしょうか?

代表的な攻撃手段を示します。

注) 使われる用語の意味

ウイルス : プログラムやパソコンに寄生して広がり、システムの挙動に悪影響を及ぼすプログラム

ワーム : 単体で増殖を繰り返し、ネットワークを介して広がり、パソコンや情報に悪影響を及ぼすプログラム

トロイの木馬 : 侵入先のコンピューターで、コンピューターの使用者が意図していない操作を秘密裏に行うプログラム

スパイウェア : 感染先に保存されている情報を盗み、外部に送信するプログラム

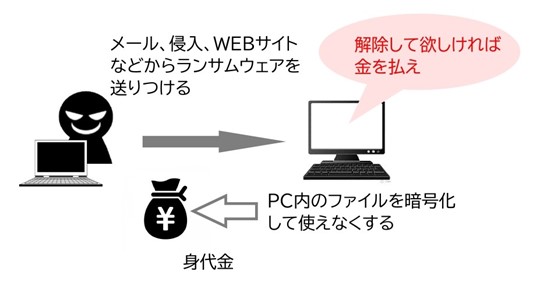

① 身代金目的のランサムウェア

ネットワークなどを通じて感染を広げるマルウェア(悪意を持ったソフトウェア)の一種です。「ランサム」(Ransom)は英語で「身代金」を意味します。

ランサムウェアに感染すると、コンピューターのファイルが暗号化されて復元できなくなったり、端末が起動不能または操作不能になったりします。

前述の小島プレスの子会社が感染したのもランサムウェアです。

② 取引先を装う標的型攻撃メール

取引先からのメールと全く同じように見えます。実はこれが攻撃メールなのです。担当者や部署名、連絡先も正しく、メール本文の内容もおかしくありません。日本語も不自然でなく、相手のURLも合っています。ところが添付ファイルがウイルスであったり、メール内のURLをクリックすると問題のあるサイトに誘導されてしまいます。

これは攻撃者は攻撃対象を決めて、攻撃対象から不審に思われないように攻撃メールを送ってくるからです。

この標的型攻撃メールでは、攻撃者は事前に何らかの方法で顧客から攻撃者へのメールを取得しています。もし標的型攻撃メールの攻撃を受けても被害に遭わないようにするには、例え顧客から来たメールでも「不用意に添付ファイルを開かない」、「見覚えのないURLがメールにあってもクリックしない」といった注意が必要です。

③ データベースを改ざんするSQLインジェクション

第三者がSQLコマンドを悪用してデータベースに不正にアクセスして、情報の搾取や改ざん、削除を行う手法です。

具体的には、攻撃者はウェブサイトのお問い合わせフォームなどに不正に情報を引き出すSQL文を入力します。例えば、氏名を入力するフォームに「山田太郎」と入力する代わりに「山田太郎+SQLスクリプト」を入力します。このSQLスクリプトを使い、データベースを改ざんしたり削除します。

ECサイトや会員制のウェブサイトは個人情報がデータベースに格納されています。これらはSQLインジェクション攻撃でデータ漏洩の被害を受けやすいのです。あるいはブラウザの画面コントロールに使用されるJavaScriptでも、不正なJavaScriptコマンドを入力するJavaScriptインジェクション攻撃があります。

④ アップデートのタイムラグを衝くゼロデイ攻撃

OSやアプリケーションなどソフトウェアのバグを衝く攻撃です。

アプリケーションやOSのバグは、「脆弱性」と呼ばれ、攻撃者に狙われます。攻撃者はこのバグ(脆弱性)を衝いて悪意あるプログラムを実行します。

メーカーはバグを発見すると随時バグを修正した修正パッチを提供します。しかし修正パッチが配布されてもユーザーが修正パッチをインストールするまで時間がかかります。その間に攻撃者が脆弱性を衝いて侵入します。これが「ゼロデイ攻撃」です。あるいは攻撃者自身がアプリケーションやOSの脆弱性を発見すれば、メーカーも知らないため、大きな被害が出ます。

過去のゼロデイ攻撃の例にWannaCryがあります。これはWindows10の脆弱性を衝いたランサムウェアで自己増殖機能を持っていました。2017年には世界中のセキュリティが脆弱な端末が感染しました。

インターネット・エクスプローラーやグーグルクロームのようなブラウザも多くの脆弱性が発見され、そのためアップデートが頻繁に行われています。

2021年にインターネット・エクスプローラーで脆弱性が見つかり、攻撃者が脆弱性を悪用したWEBサイトを作成し、バンキングマルウェア(オンラインバンキングの認証情報を狙い、不正送金を目的としたマルウェア)やランサムウェアに感染させました。

(インターネット・エクスプローラーはすでにサポートが終了しているため、使用すれば脆弱性を攻撃されるリスクがあります。)

⑤ パスワードのハッキング

パスワードは以下の方法でハッキングされます。

ネットワークにつながるPCや機器の端末のどれかに脆弱性があり、攻撃者が侵入すれば、攻撃者はその端末のキーボード操作などを盗み見るソフトをインストールしてしまいます。そして端末がサーバーに接続するパスワードをハッキングしてしまいます。

あるいはパスワードをハッキングするソフトを使います。例えば攻撃者がネットワークに侵入するとサーバーが外部と接続するポートを調べます。もし解放されているポートがあれば、それを足掛かりに侵入します。サーバーに侵入するにはサーバーのパスワードが必要です。しかしパスワードをハッキング(クラッキングともいう)するツール(パスワードクラッカー)やパスワードクラッカーの辞書ツールは闇サイト(ダークウェブ)で容易に入手できます。攻撃者はこういったツールを使って総当たり攻撃を行います。

何万回試行してもコンピューターが自動で行えばそれほど時間はかかりません。もし事前にパスワードがpassword○○○○(4桁の数字)と分かっていれば、パスワードのハッキングは極めて容易になります。そしてハッカーたちは後述のソーシャルエンジニアリングの手法を使ってこういった情報を入手します。

何を守らなければならないか?

かといってセキュリティをいたずらに強化すれば、業務のスピードは低下し、顧客サービスも低下します。そのため情報セキュリティは何を守らなければならないのかを明確にします。

また自社の秘密の漏洩は内部によるものの方が多いのです。社内の人間による機密情報の持ち出しをシステムで完全に防ぐこと困難です。

企業秘密防衛の本の中には防衛策として訴訟が書いてあるものもあります。しかし訴訟は漏洩した後の話です。

守るべきものは大きく分ければ以下の2つです。

- 顧客情報(中には個人情報)

- 自社の機密情報

こうした背景から関心が高まってきたりが「情報セキュリティ」です。

この情報セキュリティとはどのようなものでしょうか?

情報セキュリティと関連する法律

情報セキュリティ

情報セキュリティとは、JISによれば「コンピューターやインターネットを安全に、安心して使うための対策」のことです。これは以下の3つを維持することです。

- 情報にアクセスできる人の制限

- 情報の欠損の防止

- 情報が必要な時に問題なく使える状況

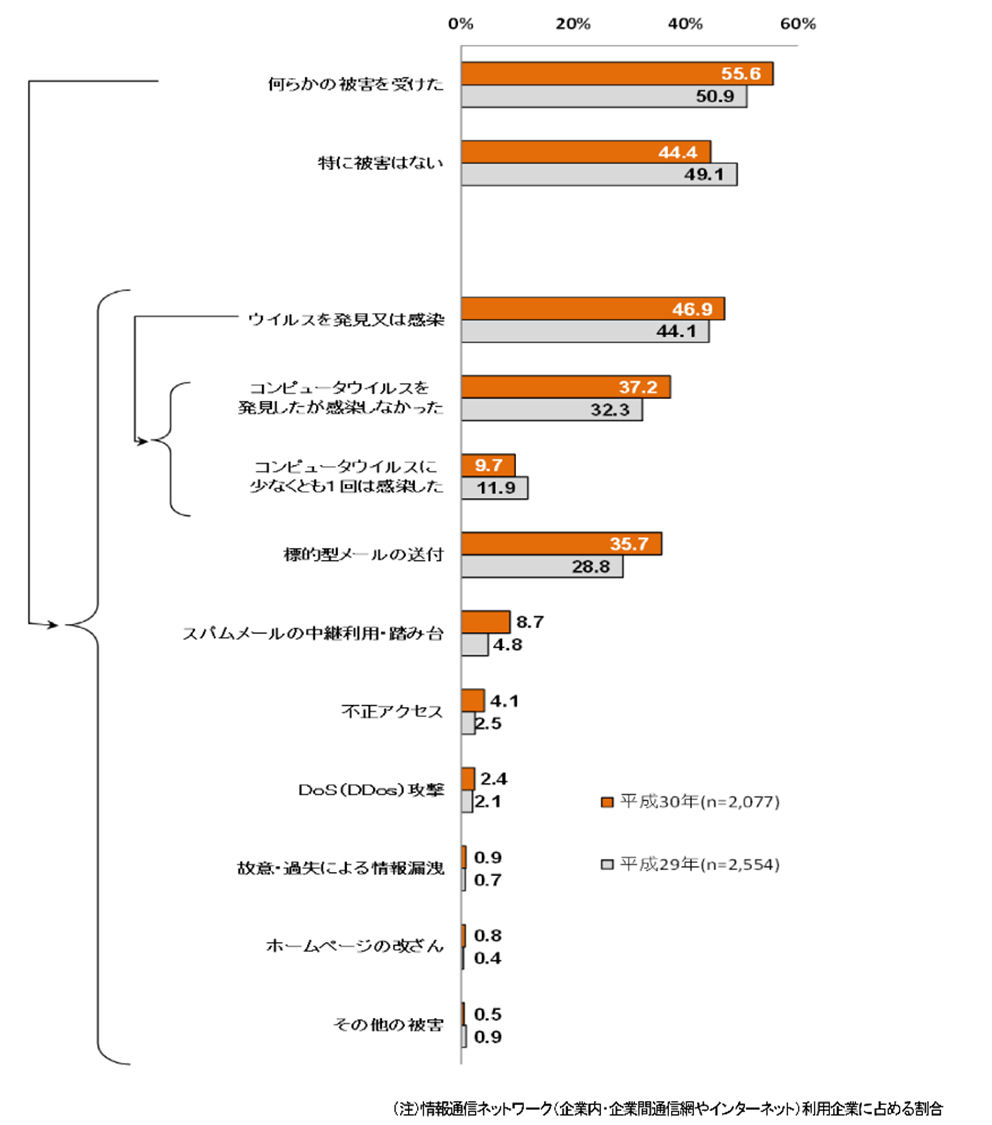

総務省の「平成30年度情報通信利用動向調査」によれば企業の約半数が何らかの攻撃を受けています。多いのはウイルスメールや標的型メールですが、不正アクセスや情報漏洩、ホームページ改ざんの被害を受けた企業もあります。

① 情報セキュリティの7要素

情報セキュリティの要素は以下の7点があります。

- 機密性

- 完全性

- 可用性

- 正真性

- 責任追及性

- 信頼性

- 否認防止

(1)機密性(Confidentiality)

機密性とは認められた人だけが情報にアクセスし、操作できるようにすることです。このアクセス制限には、

- コンピューターの操作ができないようにする

- 情報そのものを見られないようにする

- 情報を見られても書き換えられないようにする

などがあります。これらが不十分な場合、情報の改ざんや漏洩が発生します。

(2)完全性(Integrity)

情報が正確で改ざんや削除などが行われていない状態を指します。完全性の維持には、

- 情報にアクセスできる人を制限する

- 情報の閲覧権限と編集権限を使い分ける

- 情報に行われた操作のログを残す

などが必要です。

(3)可用性(Availability)

情報へのアクセスを認められた人が、必要な時に問題なく情報を見たり、操作できることです。Webサイトがダウンしないようなサーバーの管理など、サービスが正しく提供されるための対策です。

この機密性、完全性、可用性は7つの情報セキュリティの中でも最も重要な内容なため、それぞれの頭文字をとって「情報セキュリティのCIA」とも呼ばれています。

(4)真正性

情報を使用する人が間違いなく本人であること、情報そのものも偽物ではないことを確かめます。特定の人しかアクセスできないように、情報システムにログインする際はIDとパスワードを入力するようにします。

(5)責任追跡性

誰が情報にアクセスしたのか明確にすることです。アクセスログの記録は責任追跡性の維持に効果的です。

(6)信頼性

情報に対し行った操作が正しく、正しい結果が返ってくることや、システムに故障がないことなどです。

(7)否認防止

情報の製作者が後で否定することで悪意ある改ざんや破壊を行っても責任を逃れることができないようにすることです。文書ファイルにデジタル署名をつけて制作者を明らかにしたり、情報の変更記録のログが残るようにします。

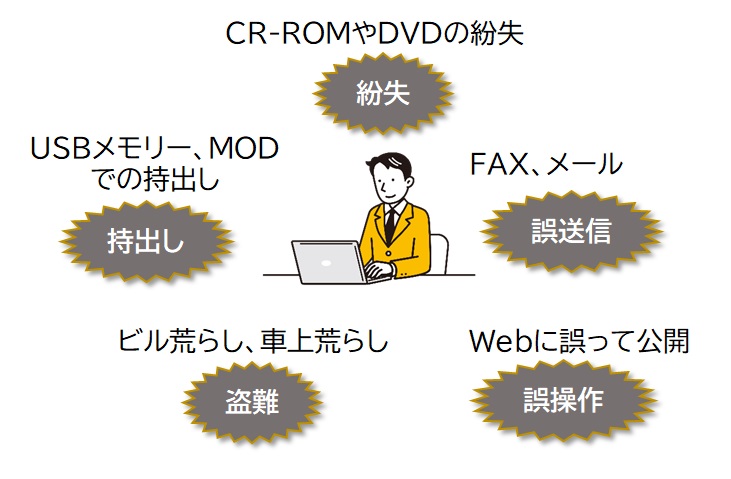

② 情報セキュリティへの脅威は?

脅威は人的脅威、技術的脅威、物理的脅威の3点です。

(1)人的脅威

人のミスや悪意のある行動を指します。ミスにはシステムの誤操作などもあります。例として

- メールの誤送信やサーバー内のデータの削除

- パソコンやSD・USBメモリーの紛失

- システムの脆弱性の見落とし

などです。

悪意のある行動は、情報漏洩やデータの改ざんなどです。IDやパスワードなどを不正に聞き出すソーシャルエンジニアリングは悪意のある人的脅威です。

(2)技術的脅威

不正なプログラムなど、技術的に生まれる脅威です。例えばコンピューターウイルスなどです。

(3)物理的脅威

情報システムやコンピューターに、物理的に発生する脅威を指します。

- 機材の老朽化

- 故障、地震・台風などの自然災害や事故による機材破損

- 機材の意図的な破壊、盗難

- パソコンやサーバーがある施設への不正侵入

物理的脅威の防止には機材の定期的なメンテナンスや自然災害を想定した環境整備、パソコンのID・パスワードの認証設定などが必要です。

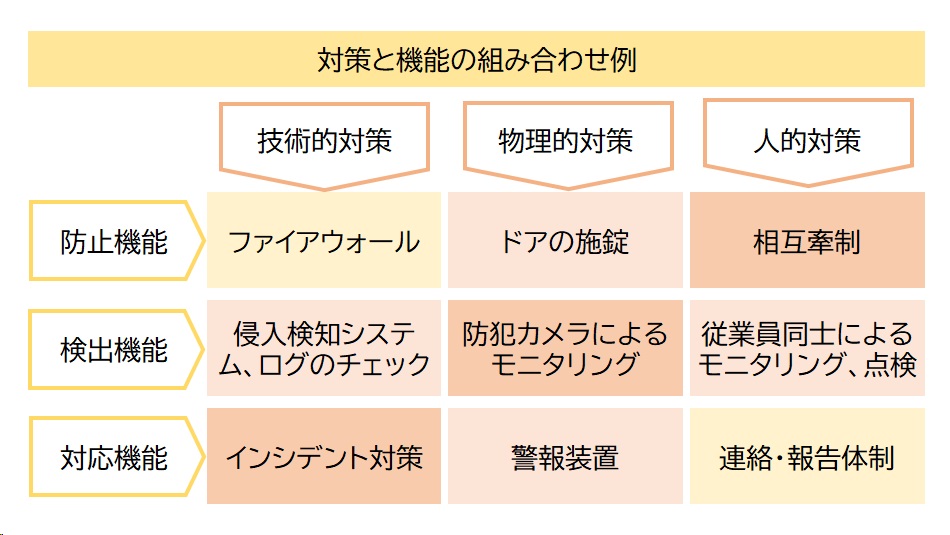

③ 具体的な情報セキュリティ対策1 技術的対策

具体的な情報セキュリティ対策のうち、技術的対策を以下に示します。

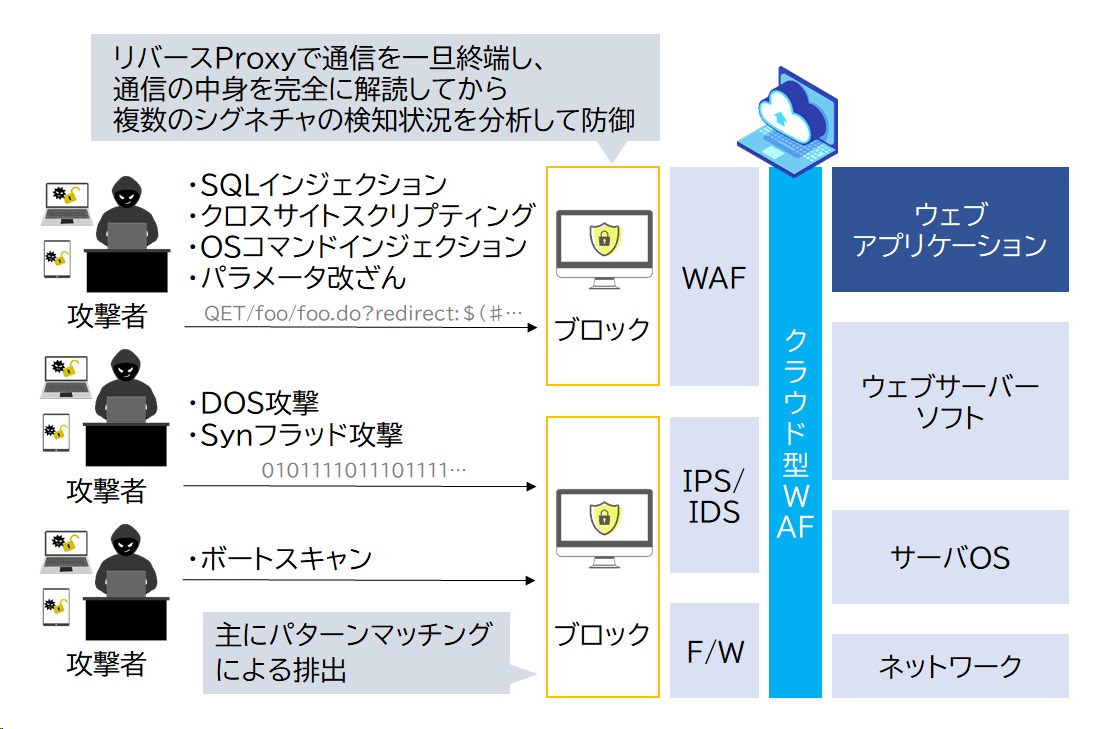

【ファイアウォール】

インターネットを経由した不正アクセスに対し、ネットワーク階層を守るセキュリティ機器です。許可された機器やIPアドレスの信号のみを通信可能とし、それ以外の機器からの通信を遮断します。さらに攻撃者がネットワークのポートをスキャンして、ネットワーク上の開放ポートを探るのを防止します。

【IDS(不正侵入検知システム)/IPS(不正侵入検知システム) 】

攻撃者の中にはネットワークサーバーの脆弱性を衝いてDos攻撃などを仕掛ける場合があります。これはファイアウォールでは防げないため、IDS/IPSは通信パターンを調べて異常なパターンの通信を排除します。

【WAF(ウェブ・アプリケーション・ファイヤウォール) 】

Dos攻撃のような明らかに異常なパターンの通信に対し、SQLインジェクション攻撃は通信パターンは正常ですが、不適切なコマンドをウェブアプリケーションに送信する攻撃です。そのためIDS/IPSは検知できません。WAFはウェブアプリケーションの送られるデータ検査することでSQLインジェクションやJavaScriptインジェクション攻撃から防御します。

【ユーザー認証】

IDとパスワードでアクセス制限をかけるのに加えて、メールアドレスや携帯電話番号を使用した二段階認証も行うことで不正アクセスを防ぎます。

④ 具体的な情報セキュリティ対策2 物理的対策

物理的脅威に対してアクセス制限をします。許可された人のみがパソコンやサーバーを使えたり、機材のある建物にアクセスでき、他の人はアクセスできないようにします。

【離席ロック機構】

パソコンなどから一定時間離れる場合、自動的にロックがかかるようにします。組織内で運用する場合は、「〇分経ったらスリープ状態になる」など基準を設けます。

【筐体管理】

パソコン自体が管理されてなく紛失してもわからない職場もあります。そこでパソコンそのものにも破壊や盗難の防止策を施します。本体のカバーが開けられたことを通知する警報設置や、ワイヤーから切断されたときにブザーが鳴るケンジントンロックなどがあります。

⑤ 具体的な情報セキュリティ対策3 人的対策

従業員に対して情報セキュリティ教育を行います。

情報を扱う人に対する教育として、パソコン、SD・USBメモリーの取り扱い方法や個人情報の扱い方、情報を使用する際のモラル教育を行います。

これらの対策は相互に効果を高める効果があるため、一つだけに注力しても効果は高くありません。そこで技術的対策、物理的対策、技術的対策を組み合わせることが重要です。

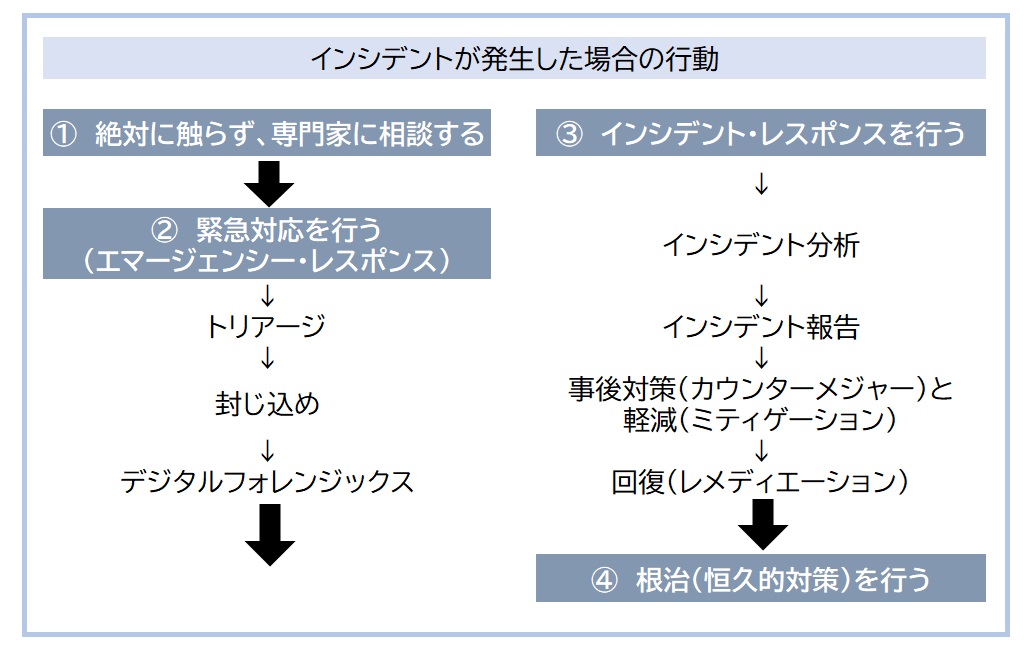

事故対応

情報セキュリティ事故(インシデントという)が起きた時、対処方法を決めておかなければ、初動対応を誤り、被害を拡大させてしまいます。事故対応だけでなく、情報セキュリティに関して問題が発生した時の責任者と連絡方法を決めておきます。

図に例を示します。

参考) 情報セキュリティに関する認証制度

【ISMSマーク】

国際規格(JIS Q 27002: ISO/IEC 27002)に従ってすべての情報資産がセキュリティの適切な運用ができているか審査し認証が付与されます。認証にはJIS Q 27002: ISO/IEC 27002が定める要求事故に適合し、情報の機密性・完全性・可用性の維持がなされていることが必要です。

【プライバシーマーク】

個人情報の取り扱いが適切な法人や組織に付与されます。ISMSマークと違いプライバシーマークは個人情報のみを対象としています。

情報セキュリティ関連の法律

サイバーセキュリティ基本法

2014年成立し、2015年1月から施行されています。サイバーセキュリティに関する施策を総合的かつ効率的に推進するため、基本理念や国の責務、サイバーセキュリティ戦略をはじめとする施策の基本となる事項を規定したものです。

具体的な戦略は「内閣サイバーセキュリティセンター(NISC)」や他の法律にゆだねられます。

特定電子メール法

短時間のうちに無差別かつ大量に送信される広告や宣伝メールなど、いわゆる「迷惑メール」を規制し、良好なインターネット環境を保つために2002年に施行されました。2008年に法改正が行われ、オプトイン方式の導入や罰則の強化も盛り込まれました。

特定電子メールとは、

「営利を目的とする団体および営業を営む場合における個人」

である送信者が

「自己又は他人の営業につき広告又は宣伝を行うための手段として送信する電子メール」

で、(総務省のガイドラインでは)

「電子メールの内容が営業上のサービス・商品等に関する情報を広告または宣伝しようとするもの」

であれば特定電子メールに該当します。その場合、企業が顧客や見込み客にメールマガジンなどを配信する場合は注意が必要です。この場合、「広告または宣伝」とそれに関するウェブサイトへの誘導の有無で「特定電子メール」に該当するかどうかが決まります。

罰則

特定電子メール法に従わず「オプトイン方式」や「送信者の表示義務」を守らず、「送信者情報を偽った電子メールの送信 」や「架空電子メールアドレスあての送信」を行った場合は最高「1年以下の懲役又は100万円以下の罰金」、法人では「行為者を罰する他、法人が3000万円以下の罰金」が科せられます。

オプトイン方式

特定電子メールを送信する際、受信者から事前に同意を得ることです。

一方「オプトアウト」とは、受信者側が特定電子メールを「もう入りませんよ、送らないでください」と受信を拒否することです。オプトアウトの通知が来た場合、送信者は特定電子メールの送信を停止しなければいけません。

不正アクセス禁止法

2000年に施行され、サイバー犯罪の深刻化等の事態を受け、2012年に改正された法律です。改正で、フィッシング行為や識別符号(IDやパスワード)の不正取得・不正保管が禁止され、不正アクセス行為に関する法定刑の引き上げが行われました。

不正アクセス禁止法では、不正アクセス行為や不正アクセスを助長する行為、他人の識別符号(IDやパスワード)を不正に取得する行為が禁止されています。

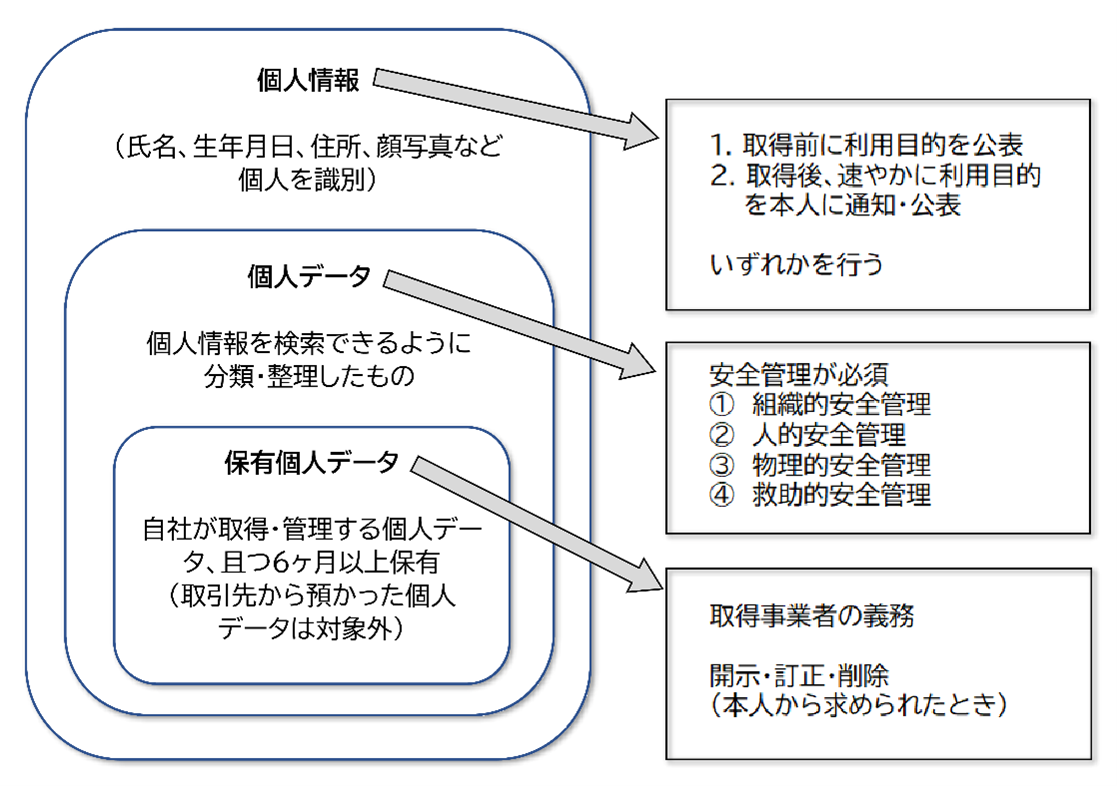

個人情報保護法

個人情報とは、生存する個人に関する情報で、氏名、生年月日、住所、顔写真などにより特定の個人を識別できる情報を指します。

生年月日や電話番号は、それ単体では特定の個人を識別できませんが、氏名と組み合わせると特定の個人を識別でき個人情報に該当します。

要配慮個人情報とは、他人に公開されることで、本人が不当な差別や偏見などの不利益を被らないように取扱いに配慮すべき情報です。例えば、人種、信条、社会的身分、病歴、犯罪歴、身体障害・知的障害などの障害などが要配慮個人情報に該当します。「要配慮個人情報」の取得は、本人の同意が必要です。

氏名だけでも個人情報に該当します。企業が個人情報を取得する場合は、あらかじめ利用目的を公表(ホームページ等)する、あるいは取得後速やかに利用目的を本人に通知、又は公表する必要があります。また、取得後利用目的を変更する場合は、本人の同意が必要です。

個人データとは、個人情報を検索可能なように分類、整理したものを指します。

顧客が記入したアンケートは個人情報であっても個人データではありません。アンケートを表に整理し、エクセルに入力して顧客を検索できるようにしたものは個人データになります。

個人情報は安全管理の義務は生じませんが、個人データは安全管理が必要です。

安全管理の措置は、個人情報保護委員会「個人情報保護法ガイドライン(通則編)」の「8(別添)講ずべき安全管理措置の内容」に具体的に示されています。

ただし中小事業業者(従業員100人以下)ではそこまでの、そこまでの措置は困難なことから必要な最低限の措置が示されています。

個人情報保護法の概要

① 組織的安全管理

- 組織体制の整備

- 個人データの取扱いに係る規律に従った運用

- 個人データの取扱状況を確認する手段の整備

- 漏えい等の事案に対応する体制の整備

- 取扱状況の把握及び安全管理措置の見直し

中小規模事業者の場合、個人データを取り扱う社員が複数いる場合は責任者を決めておきます。個人情報保護法に従って社内で定めたルールに従い個人データを取り扱っているか、責任者が確認します。

また、情報漏えい等が発生したときの連絡体制を決めておきます。個人データの取り扱いについて、責任者は年に1回は点検し、必要に応じて見直します。

人的安全管理措置

従業者に個人データの適正な取扱いを周知徹底するとともに適切な教育を行わなければなりません。具体的には以下の2点です。

- 個人データの取り扱いの留意事項について、従業者に定期的な研修等を行う

- 個人データの秘密保持に関する項目(懲戒等)を就業規則等に盛り込む

③ 物理的安全管理措置

物理的安全管理措置として、次に掲げる措置が必要です。

- 個人データを取り扱う区域の管理

- 機器及び電子媒体等の盗難等の防止

- 電子媒体等を持ち運ぶ場合の漏えい等の防止

- 個人データの削除及び機器、電子媒体等の廃棄

中小規模事業者が個人データを記録したパソコンやUSBメモリ、個人データが記載された書類などを管理する場合、少なくとも次の対応を行います。

- 個人データを取り扱う従業者以外の者が、のぞき見などをできないようする

- 施錠できるところに保管し、盗難されないようにする

- 持ち運ぶときは、パスワードを設定する

- すぐに情報が漏えいしないように封筒に入れた上で鞄に入れたりする

- 廃棄するときは、廃棄したことを責任者が確認する

④ 技術的安全管理措置

これは前述の情報セキュリティと重複する部分が多くあり、以下の安全管理措置対策が必要です。

- アクセス制御

- アクセス者の識別と認証

- 外部からの不正アクセス等の防止

- 情報システムの使用に伴う漏えい等の防止

中小規模事業者は技術的安全管理措置として、少なくとも次の対応が必要です。

- 個人データを取り扱うパソコンと、それを使える従業者を決めておく

- 個人データを扱うパソコンには、ID・パスワードの認証を設定しておく(ID・パスワードの共有はしない)

- OSは常に最新にしておく

- セキュリティ対策ソフトなどを導入する

- メールで個人データの含まれるファイルを送信するときは、そのファイルにパスワードを設定する

不正競争防止法

営業秘密は、企業が持つ秘密情報の中で、「不正競争防止法」により保護の対象となる秘密情報を指します。社員が営業秘密を持ち出した場合、民事上・刑事上の措置をとることが可能です。

① 営業秘密の3要件

1.秘密管理性

秘密管理性とは、情報を秘密として管理されていること。適切に管理されていなければ保護の対象となりません。

2.有用性

事業活動における製品やサービスの生産・販売・研究開発などに役立つ、事業者にとって有用な情報であること。

3.非公知性

非公知性とは、公然と知られていないこと。一般的に入手することができない状態にあること。

② 企業に必要な営業秘密の管理

紙やデータディスクは「秘」「社外秘」「Confidential」などの記載をし、秘密とすべき情報であることを表示します。情報を使用する者について制限を行ったり、使用に際して一定の承認行為を設けます。

該当する紙や媒体を、鍵がかけられる棚などの収納設備に収納し、鍵を管理する取扱責任者を置きます。

③ 「営業秘密」を漏えいさせた者への罰則

10年以下の懲役または1,000万円以下の罰金が科せられます。

④ 営業秘密の漏えいの原因は「人」

原因の多くは「人」です。従業員、退職者、取引先や共同研究している関係企業、それ以外の第三者などが含まれます。

過去の事例では顧客情報がもっとも多く、次いで設計図や製造装置の情報が多いです。これらの漏えいの多くは人を介して行われていました。

原因が従業員の場合、管理ミスによる事故と悪質な行為の2つがあります。管理ミスによる事故で多いのは、営業秘密が記載されたメールの誤送信、営業秘密が入ったバッグの置き忘れなどです。

悪質な行為としては、高額な報酬との引き換え、転職先への営業秘密の持ち出しなどが挙げられます。

⑤ 営業秘密の漏えい防止と管理方法

IT化による情報の取り扱い手法の変化や業務の外部委託化、雇用の流動化などのため情報漏えい事故は後を絶ちません。営業秘密の漏えいを招かないためには、状況に応じて適切な管理を行う必要があります。

1.物理的管理

- 生体認証による出入管理

部外者の侵入による営業秘密の流出を防ぐため、出入管理が必要です。社員証の場合、紛失やなりすましの恐れもあるため、生体認証の方がより効果的です。

- 防犯カメラの設置

内部者による情報漏えいの犯行を防ぐには、防犯カメラの設置も効果的です。営業秘密を保管している場所に防犯カメラを設置し、常時監視していることを周知するとともに、万が一漏えいが発覚した場合にすぐ状況を確認できる環境を作りましょう。

- 機密文書集荷、廃棄処理

機密文書を廃棄する際は、内容の流出を避けるため、機密文書専門の廃棄処理サービスを活用します。

2.技術的管理

パソコンやモバイル機器、記憶媒体などのIT資産を適正に管理することは、意外に大変です。具体的には、パソコンやモバイル端末から、それらにインストールされたソフトウェアなどのバージョン・ライセンスに関する情報を一元管理できることが理想的です。

3.組織的管理

営業秘密を適切に管理するためには、以下の5つの措置が必要です。

- 組織体制を整えること

- 規程とその運用を整備すること

- 情報の取扱状況を把握できる手段を整えること

- 安全管理の見直しや改善

- 事故や違反への対処

これらの項目の実施により、「組織的安全管理措置」を行うことができます。

4.人的管理

従業員が適切に情報を取扱い保護できるために、機密保持契約を結んだり、社内規程などについて教育や訓練を行ったりすることを「人的管理」と言います。

アメリカのトレード・シークレット法

アメリカも同様に企業や個人が不正な手段で企業秘密を取得したり、漏洩することを禁じています。現在は統一トレード・シークレット法として各州が州法として採用することを勧告し、現在41の州が採用しています。

この中でトレード・シークレットは以下のように定義されています。製法、様式、修正、プログラム、考案、方法またはプロセスなどの情報で

- 一般には知られていない

- 現実的または潜在的な経済価値を有している

- 秘密性を保持するために合理的な努力がなされているもの

またトレード・シークレットに対する侵害行為として

- 当該トレード・シークレットが不正手段(窃盗、買収、詐欺、守秘義務違反、その他教唆、電子的手段やその他のスパイ行為など)によって取得されたことを知っている者が、そのトレード・シークレットを取得・使用・開示する行為

が定められています。

事例 Apple

Appleが、企業秘密を盗んだとして自社の自動運転車チームの元メンバーを刑事告訴しました。Appleの訴えにより、元社員のXiaolang Zhang被告が中国への逃亡を図ろうとしたところ、2018年7月7日にサンノゼ空港で逮捕されました。

Appleの知的財産の窃取に関して米連邦捜査局(以下、FBI)の事情聴取を受け、同氏は罪を認めています。Zhang氏は2015年からAppleで働き、同社の自動運転車プロジェクトで、センサデータを分析する回路基板の設計とテストを担当しました。

2018年4月に休暇を取得して中国に戻り、その後職場に戻り、Appleを退職してXMotors(小鵬汽車)という中国の自動運転車のスタートアップに転職すると上司に告げました。

その際に上司が疑念を持ち、AppleのNew Product Security Teamに連絡したところから、不正行為が明らかになりました。

米国における営業秘密等の保護

連邦経済スパイ法 EEA(Economic Espionage Act of 1996)

1980年代初頭のIBM ソフトウェアの窃盗事件の発生、その後の米ソ冷戦構造で軍事技術情報をめぐるスパイ事件の増加という背景と、民事規制では十分ではないという観点から、営業秘密の不正取得等に関して制定された連邦法です。

EEAは、以下の2つの犯罪を禁止しています。

◆外国政府に便益を与えるための経済スパイ:合衆国法典第18巻(EEA)第1831条

本条は、所有者の許可なく営業秘密を取得もしくは他人に譲渡し、又は、その他の方法で所有者から営業秘密を奪うことを禁止しています。

◆営業秘密の不正取得・不正開示: 合衆国法典第18巻(EEA)第1832条

本条は、営業秘密の窃取、獲得、破壊又は伝達に関する同様の行為を禁止していますが、外国主体の便宜に関する規定の代わりに、所有者以外の者の便益のために営業秘密を不正取得するという被告人の意図を要件としています。

注意が必要なのは未遂及び共謀でも同じ罰則が科せられることです。

またFBIは不正取得の疑いがあれば、覆面捜査も行います。例えば捜査員が、営業秘密に興味があるふりをして近づいたりします。営業秘密を所有する企業が調査を手助けすることも多いです。海外企業と事業提携を行う場合、提携企業がライバル企業の営業秘密を不正に取得すれば、自社もアメリカでの刑事事件に巻き込まれる恐れがあります。

参考文献

「ハッカーズ」ケビン・ミトニック、ウィリアム・サイモン 著 インプレスジャパン

「欺術」ケビン・ミトニック、ウィリアム・サイモン 著 ソフトバンク・パブリッシング

「実務に役立つ改正個人情報保護法速攻対応」 (株)シーピーデザインコンサルティング著 学研

「機密情報の保護と情報セキュリティ」畠中伸敏 著 日科技連

「社長のための情報セキュリティ」日経BPコンサルティング情報セキュリティ研究会 著 日経BPコンサルティング

「サイバー攻撃からあなたの会社を守る方法」藤原礼征 著 中経出版

この記事を書いた人

経営コラム ものづくりの未来と経営

経営コラム「ものづくりの未来と経営」は、技術革新や経営、社会の変革などのテーマを掘り下げ、ニュースからは見えない本質と変化を深堀したコラムです。「未来戦略ワークショップ」のテキストから作成しています。過去のコラムについてはこちらをご参照ください。

以下から登録いただくと経営コラムの更新のメルマガをお送りします。(ご登録いただいたメールアドレスはメルマガ以外には使用しません。)

経営コラム【製造業の値上げ交渉】【製造業の原価計算と見積】【現場で役立つ原価のはなし】の過去記事は、下記リンクからご参照いただけます。

弊社の書籍

「中小製造業の『原価計算と値上げ交渉への疑問』にすべて答えます!」

原価計算の基礎から、原材料、人件費の上昇の値上げ計算、値上げ交渉についてわかりやすく解説しました。

「中小製造業の『製造原価と見積価格への疑問』にすべて答えます!」

製品別の原価計算や見積金額など製造業の経営者や管理者が感じる「現場のお金」の疑問についてわかりやすく解説した本です。

書籍「中小企業・小規模企業のための個別製造原価の手引書」【基礎編】【実践編】

経営コラム「原価計算と見積の基礎」を書籍化、中小企業が自ら原価を計算する時の手引書として分かりやすく解説しました。

【基礎編】アワーレートや間接費、販管費の計算など原価計算の基本

【実践編】具体的なモデルでロットの違い、多台持ちなど実務で起きる原価の違いや損失を解説

月額5,000円で使える原価計算システム「利益まっくす」

中小企業が簡単に使える低価格の原価計算システムです。

利益まっくすの詳細は以下からお願いします。詳しい資料を無料でお送りします。

コメント